Microsoft Defender for EndpointにCentOS7.9をオンボードしてみたので、手順などメモします。

はじめに

Linuxのオンボード

前提条件とシステム要件の確認

SELinuxは無効にしておく

# getenforce Disabled

カーネルバージョンが「3.10.0-327」以上であることを確認する

# uname -r 3.10.0-1160.el7.x86_64

カーネルオプション「fanotify」が有効であることを確認する

# grep -ir FANOTIFY /boot/config-`uname -r` CONFIG_FANOTIFY=y CONFIG_FANOTIFY_ACCESS_PERMISSIONS=y

「auditd」が動作していることを確認する

# systemctl status auditd ● auditd.service - Security Auditing Service Loaded: loaded (/usr/lib/systemd/system/auditd.service; enabled; vendor preset: enabled) Active: active (running) since 月 2021-09-20 20:32:07 JST; 20min ago ...

リポジトリの登録

リポジトリを登録する

# yum install yum-utils # yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/prod.repo # rpm --import http://packages.microsoft.com/keys/microsoft.asc # yum makecache

エージェントのインストール

エージェントをインストールする

# yum install mdatp

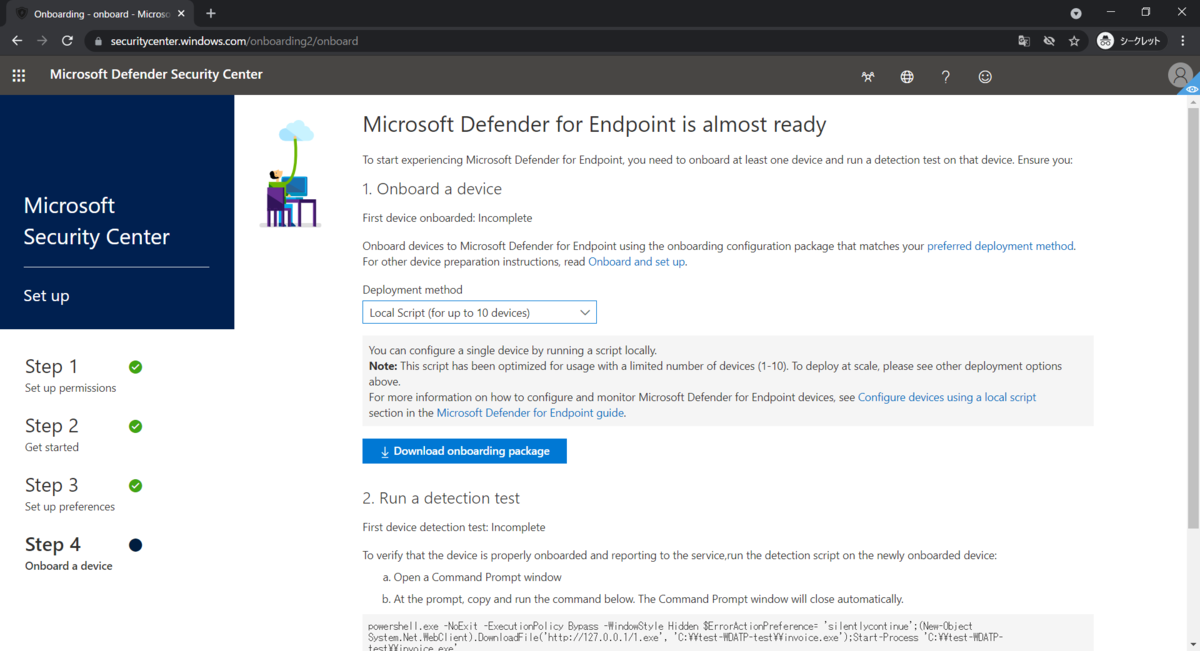

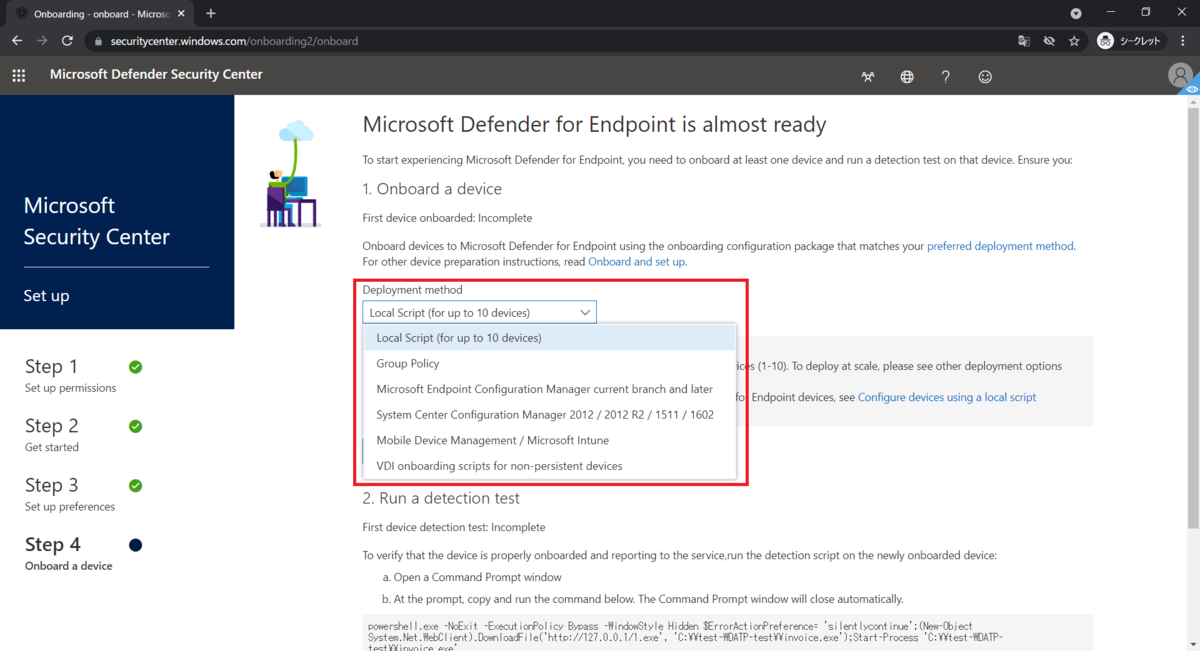

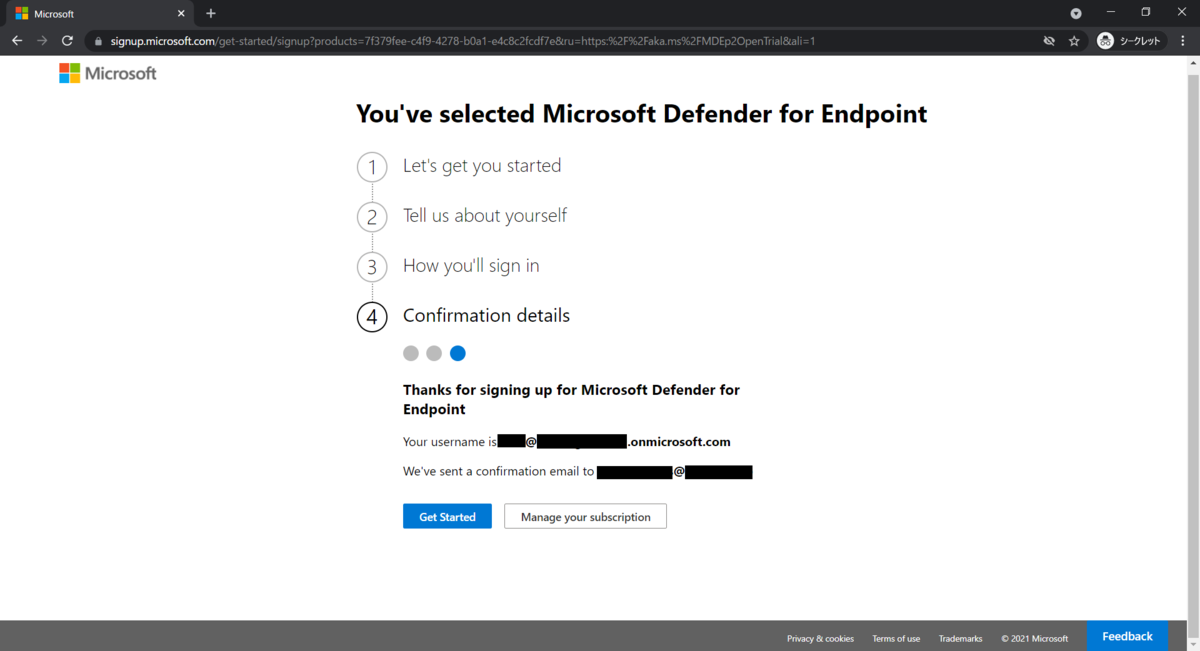

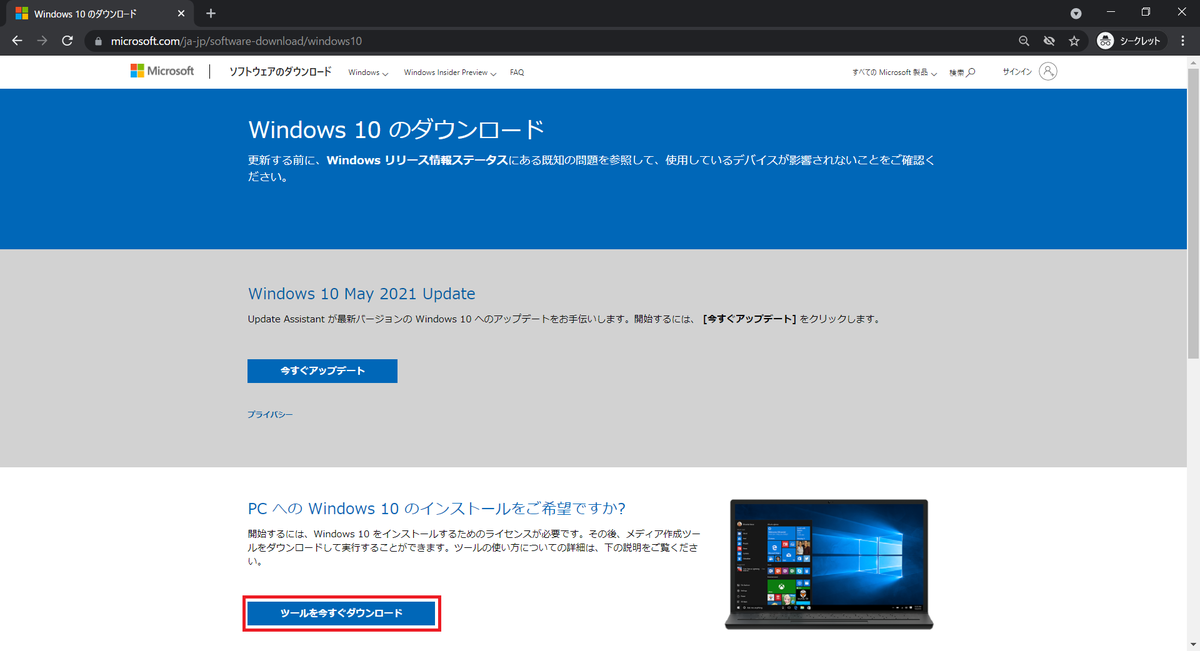

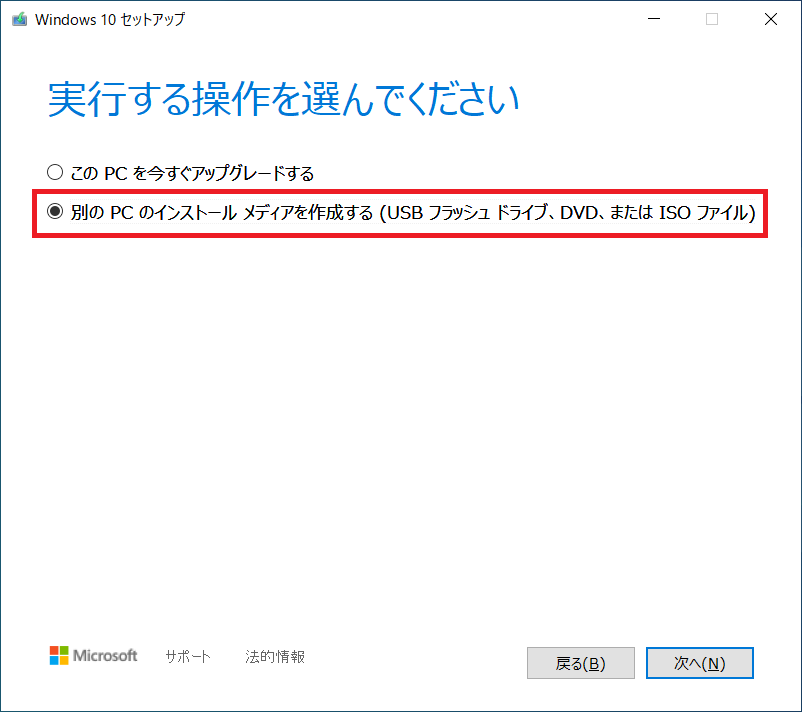

オンボーディングパッケージのダウンロード

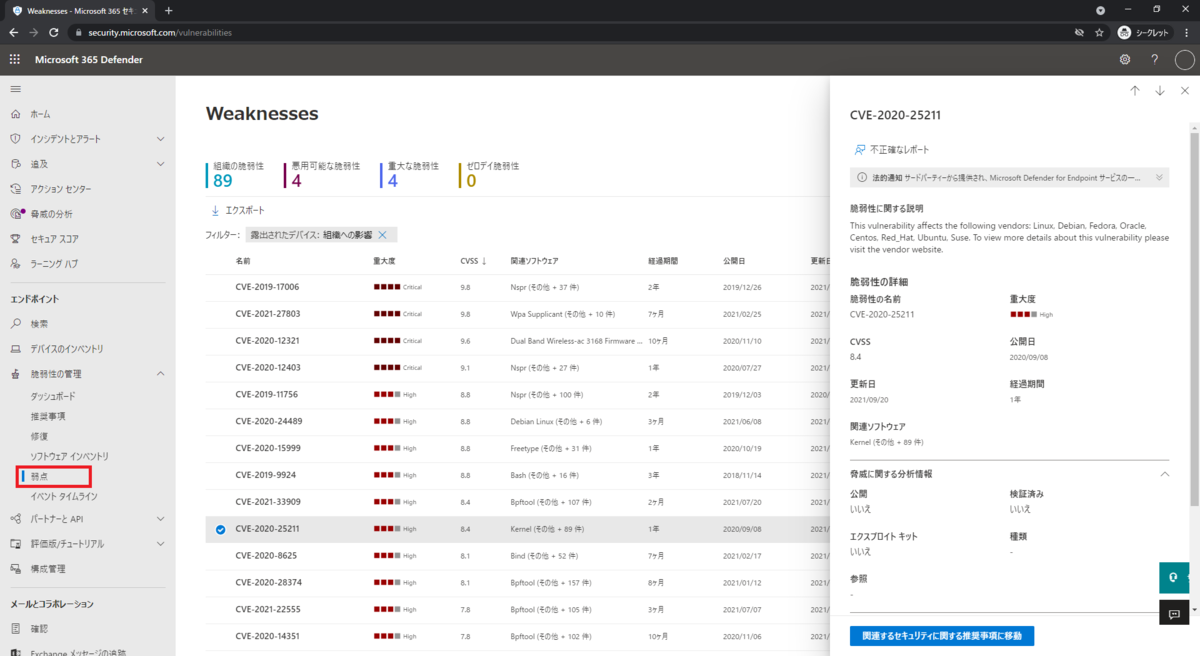

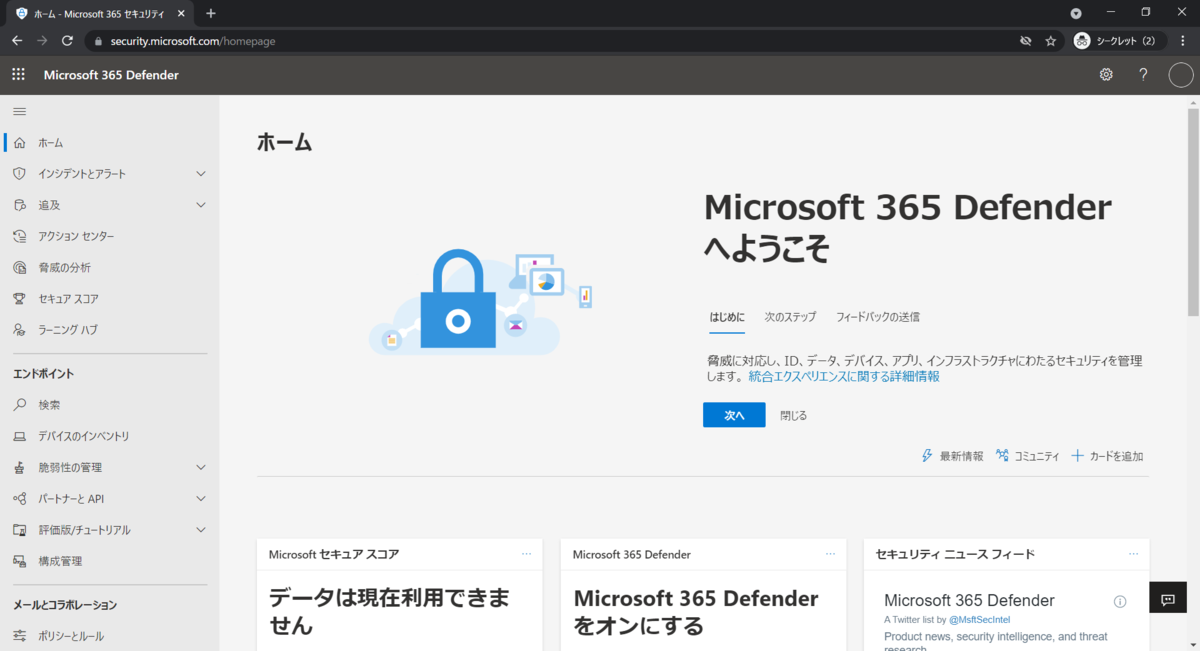

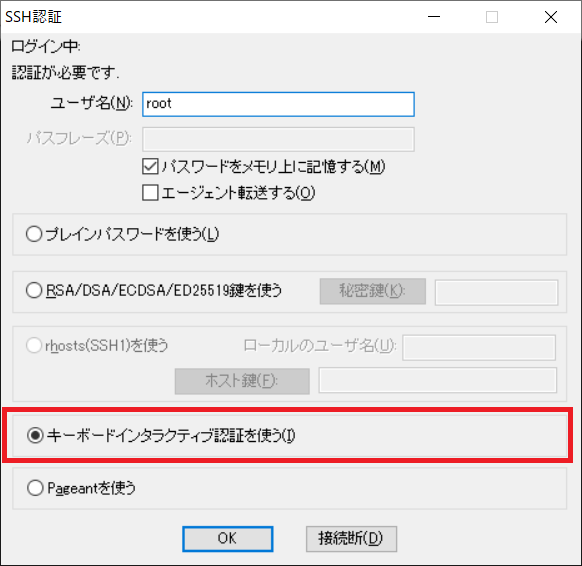

M365 DefenderからLinux用のオンボーディングパッケージをダウンロードする

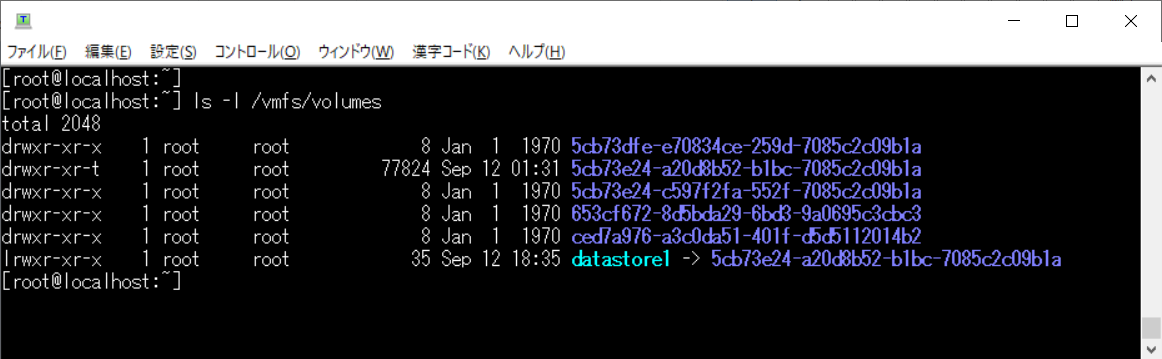

Linuxに転送し解凍する

# yum -y install unzip # unzip WindowsDefenderATPOnboardingPackage.zip # ls -l MicrosoftDefenderATPOnboardingLinuxServer.py ---------- 1 root root 8794 9月 20 05:48 MicrosoftDefenderATPOnboardingLinuxServer.py

クライアントの構成

構成スクリプト実行前は組織に関連付けられていない

# mdatp health --field org_id ATTENTION: No license found. Contact your administrator for help. unavailable

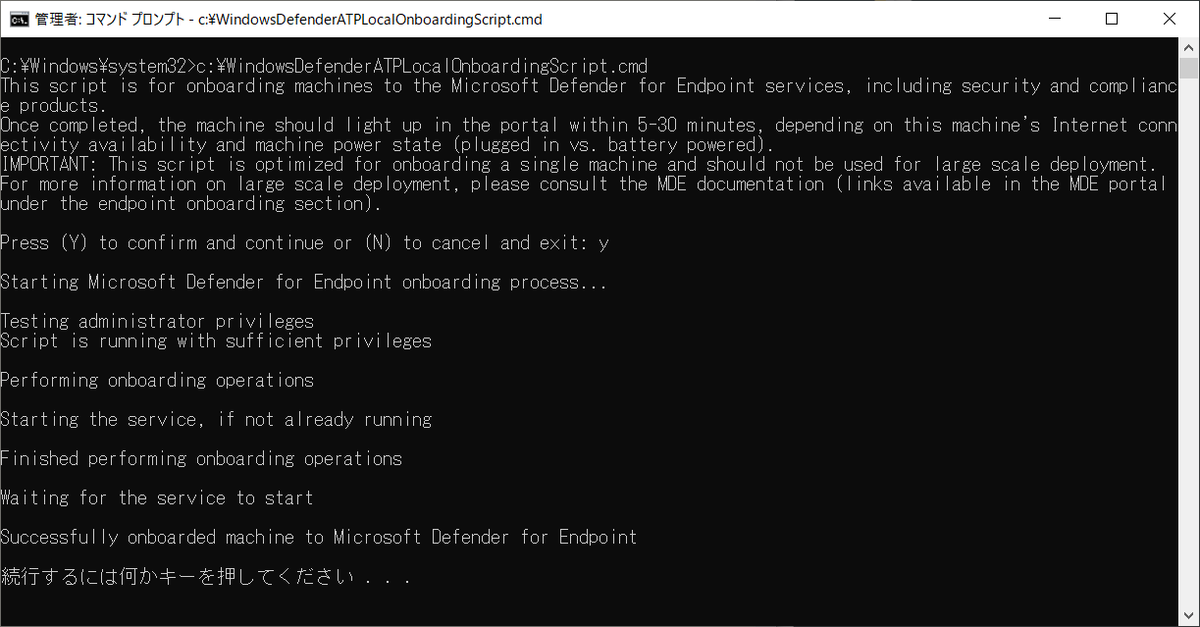

構成スクリプトを実行する

# python MicrosoftDefenderATPOnboardingLinuxServer.py Generating /etc/opt/microsoft/mdatp/mdatp_onboard.json ...

動作確認

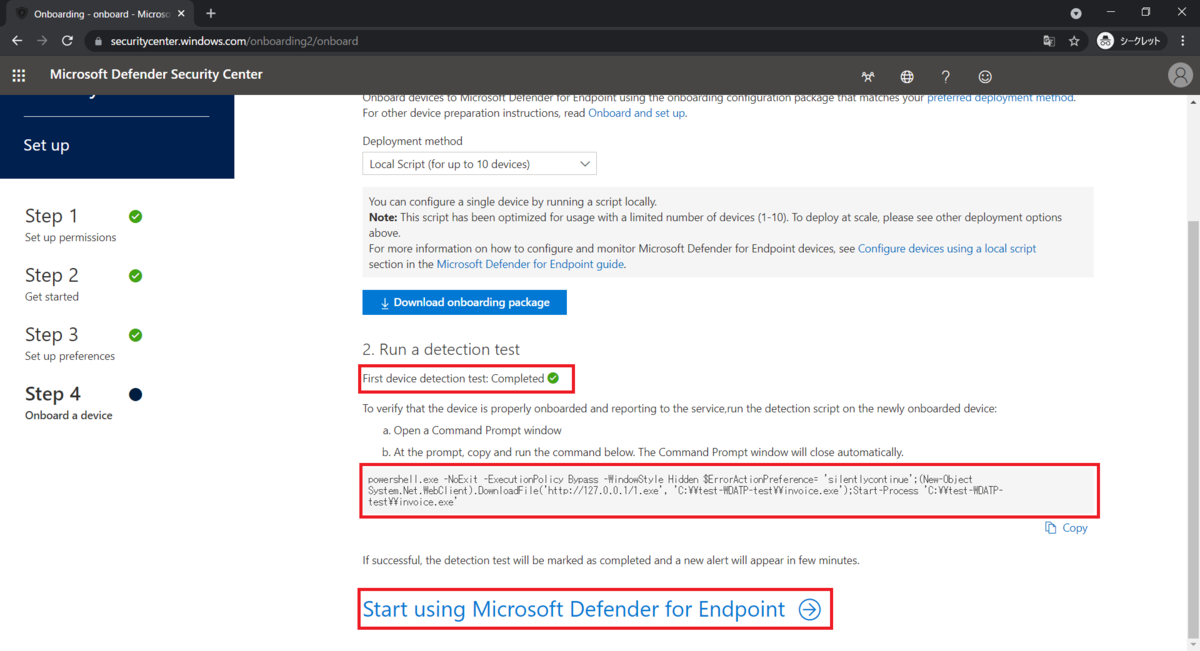

端末登録の確認

組織に関連づけられたことを確認する

# mdatp health --field org_id "XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX"

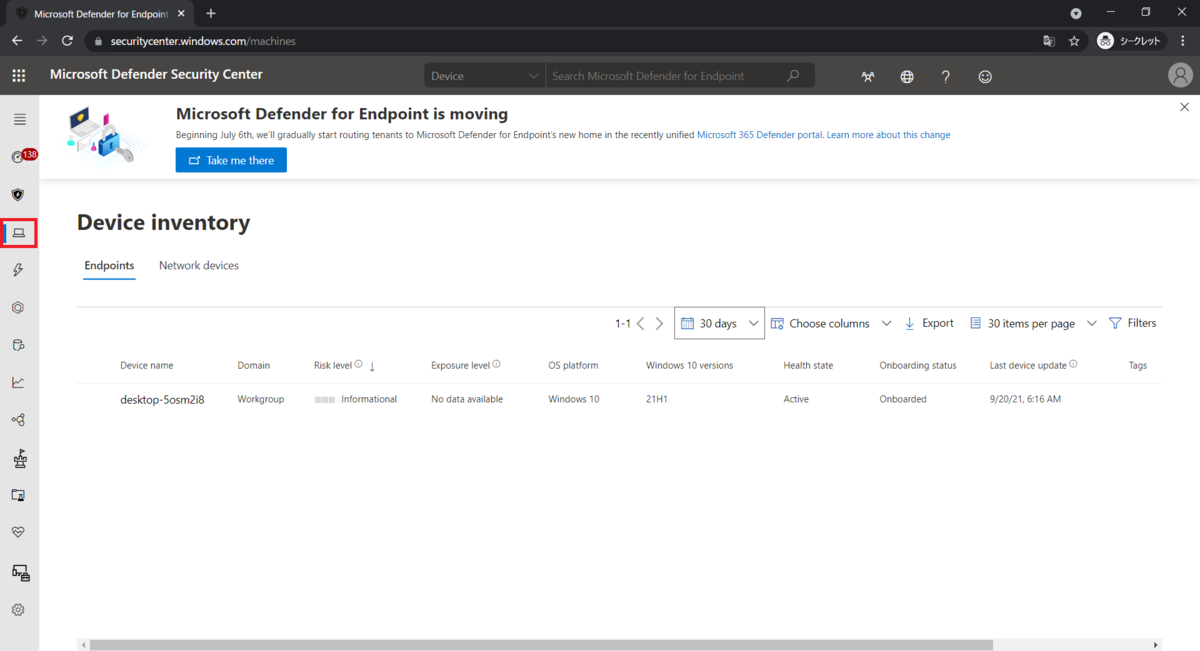

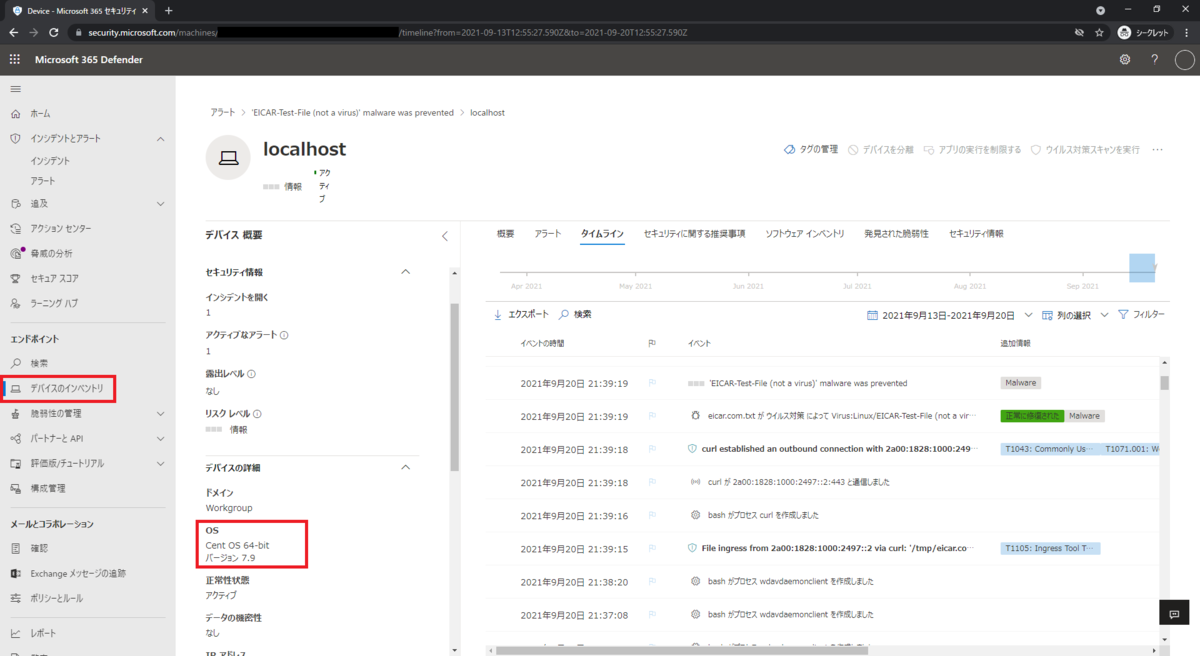

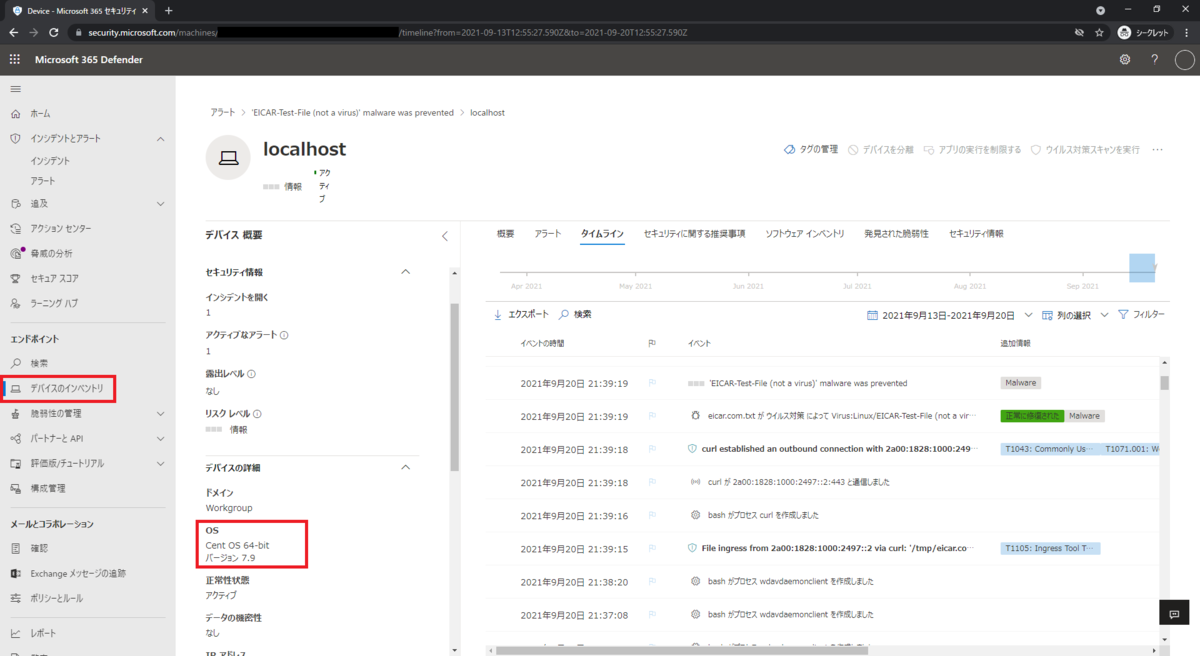

「デバイスのインベントリ」に端末が登録されて、タイムラインも取得できる

脅威検知

定義の更新を実行する

# mdatp definitions update Security intelligence update finished

healthy=trueになることを確認する

# mdatp health --field healthy true

リアルタイムプロテクションが有効であることを確認する

# mdatp health --field real_time_protection_enabled true

eicarファイルをダウンロードする

# curl -o /tmp/eicar.com.txt https://www.eicar.org/download/eicar.com.txt

eicarを検知していることを確認できる

# mdatp threat list Id: "XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX" Name: EICAR-Test-File (not a virus) Type: "virus" Detection time: Mon Sep 20 21:39:19 2021 Status: "quarantined" Path: "/tmp/eicar.com.txt" File size: 68 Sha256 hash: 275a021bbfb6489e54d471899f7db9d1663fc695ec2fe2a2c4538aabf651fd0f

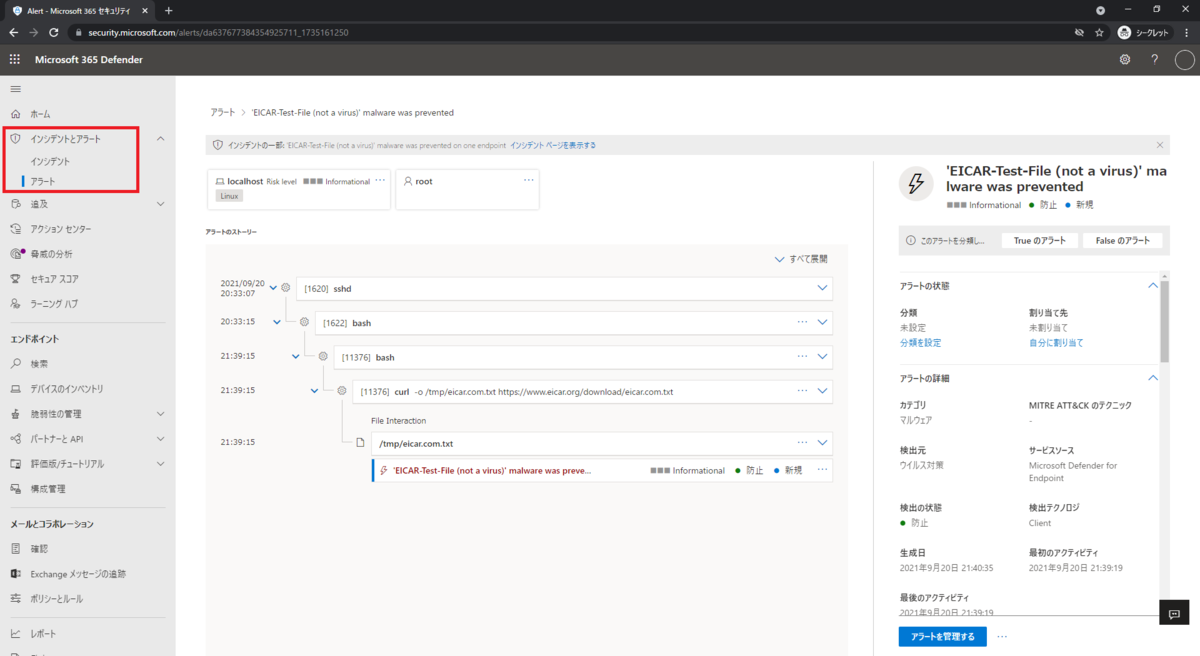

「インシデントとアラート」でも検知を確認できる

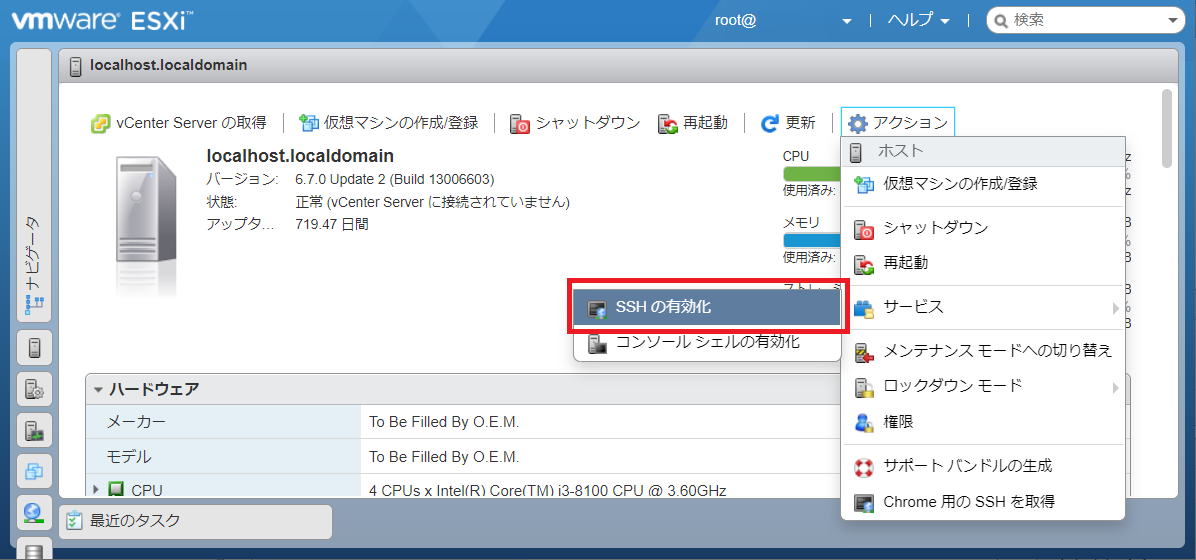

おまけ情報

MDATPコマンド

MDATPコマンドでエージェントを操作できるようです。

# mdatp help Expected one of: config Manage product configuration connectivity Troubleshoot cloud connectivity definitions Manage security intelligence updates diagnostic Troubleshoot product issues and collect diagnostics edr Manage Endpoint Detection & Response (EDR) configuration exclusion Manage antivirus exclusions health Display product health information help Display all available options for this tool log Manage product logging notice Display the Third-Party Notice scan Scan for malicious software threat Manage threats and configure threat handling policies version Display the product version

コマンドリファレンスはこちらのようです。

docs.microsoft.com

Log出力

ログは「/var/log/microsoft/mdatp」に出るもよう。

# ls -l /var/log/microsoft/mdatp/ 合計 232 -rw-rw---- 1 root mdatp 4363 9月 20 21:08 install.log -rw-rw---- 1 mdatp mdatp 4959 9月 23 05:47 microsoft_defender.log -rw-rw---- 1 root root 56733 9月 23 05:47 microsoft_defender_core.log -rw-rw---- 1 root root 6762 9月 20 21:34 microsoft_defender_core_err.log -rw-rw---- 1 root root 25986 9月 20 21:08 microsoft_defender_diagnostic.log -rw-rw---- 1 root root 514 9月 20 21:08 microsoft_defender_diagnostic_err.log -rw-rw---- 1 root root 82412 9月 23 05:51 microsoft_defender_enterprise.log -rw-rw---- 1 root root 6969 9月 23 05:49 microsoft_defender_enterprise_err.log -rw-rw---- 1 root root 13107 9月 23 05:51 microsoft_defender_enterprise_telemetryd.log -rw-rw---- 1 root root 2415 9月 23 05:41 microsoft_defender_enterprise_telemetryd_err.log -rw-rw---- 1 mdatp mdatp 771 9月 20 21:17 microsoft_defender_err.log drwxrwxr-x 2 root mdatp 4096 9月 23 00:17 rotated